「ログ」のITパスポート過去問一覧

「ログ」の検索結果

(99+件)

検索結果が100件を超えています。ランダムに99件の問題を表示しています。

キーワードをより詳細に入力して再検索することで、検索結果を絞り込むことができます。

社内システムの利用方法などについての問合せに対し,単一の窓口であるサービスデスクを設置する部門として,最も適切なものはどれか。

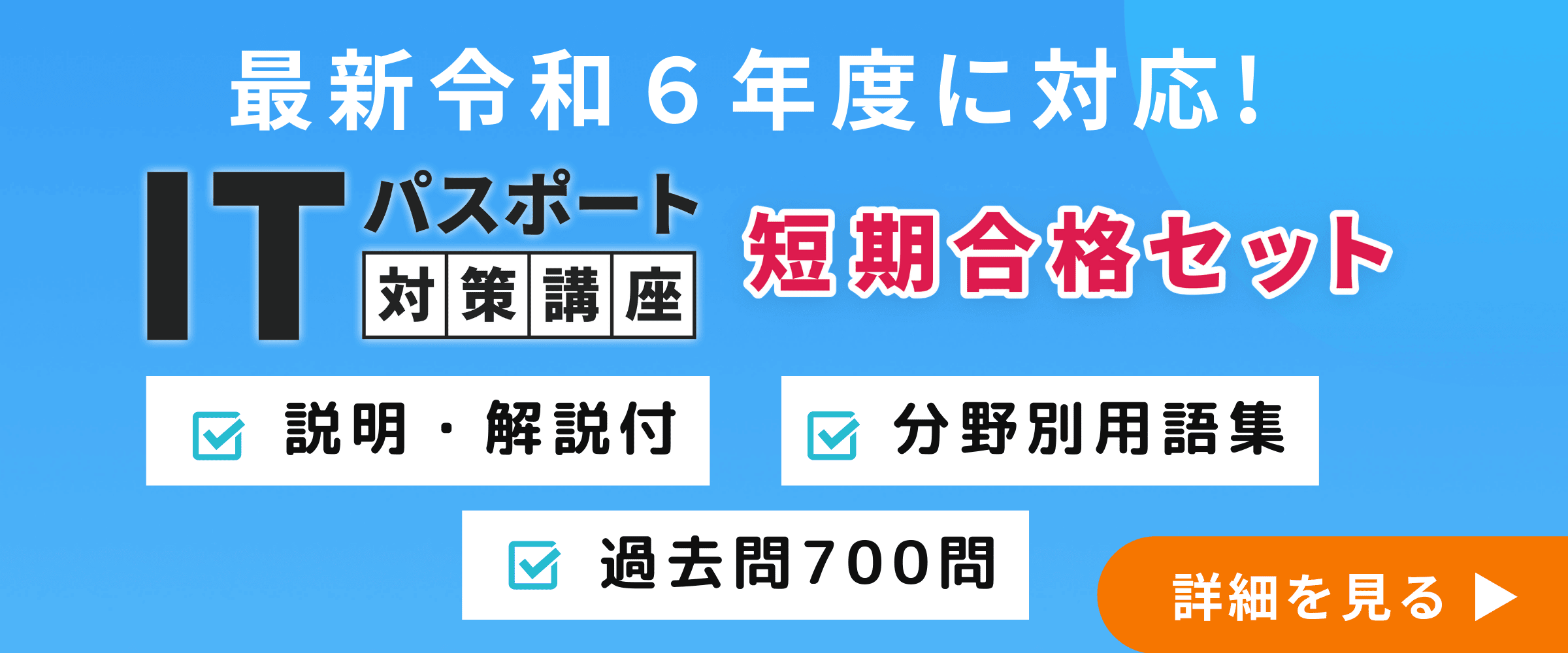

関数 sigma は,正の整数を引数 max で受け取り, 1から max までの整数の総和を戻り値とする。プログラム中のaに入れる字句として,適切なものはどれか。

NDAに関する記述として,最も適切なものはどれか。

著作権法の保護対象として,適切なものはどれか。

ISMSクラウドセキュリティ認証に関する記述として,適切なものはどれか。

顧客の特徴に応じたきめ細かい対応を行うことによって,顧客と長期的に良好な関係を築き,顧客満足度の向上や取引関係の継続につなげる仕組みを構築したい。その仕組みの構成要素の一つとして,営業活動で入手した顧客に関する属性情報や顧客との交渉履歴などを蓄積し,社内で共有できるシステムを導入することにした。この目的を達成できるシステムとして,最も適切なものはどれか。

特定の目的の達成や課題の解決をテーマとして,ソフトウェアの開発者や企画者などが短期集中的にアイディアを出し合い,ソフトウェアの開発などの共同作業を行い,成果を競い合うイベントはどれか。

次のOSのうち,OSS (Open Source Software)として提供されるものだけを全て挙げたものはどれか。

a Android

b FreeBSD

c iOS

d Linux

スマートフォンなどで, 相互に同じアプリケーションを用いて, インターネットを介した音声通話を行うときに利用される技術はどれか。

IoT システムにおけるエッジコンピューティングに関する記述として,最も適切なものはどれか。

不適切な行為a~cのうち,不正アクセス禁止法において規制されている行為だけを全て挙げたものはどれか。

a 他人の電子メールの利用者 ID とパスワードを,正当な理由なく本人に無断で第三者に提供する。

b 他人の電子メールの利用者 IDとパスワードを本人に無断で使用して,ネットワーク経由でメールサーバ上のその人の電子メールを閲覧する。

c メールサーバにアクセスできないよう,電子メールの利用者 ID とパスワードを無効にするマルウェアを作成する。

Webサイトを構築する際にスタイルシートを用いる理由として,適切なものはどれか。

電子商取引において,注文した事実やその内容について否認されることを防止するために,取引の相手に実施を依頼することとして,最も適切なものはどれか。

データ処理に関する記述a~cのうち,DBMS を導入することによって得られる効果だけを全て挙げたものはどれか。

a 同じデータに対して複数のプログラムから同時にアクセスしても,一貫性が保たれる。

b 各トランザクションの優先度に応じて,処理する順番を DBMS が決めるので,リアルタイム処理の応答時間が短くなる。

c 仮想記憶のページ管理の効率が良くなるので,データ量にかかわらずデータへのアクセス時間が一定になる。

次の作業はシステム開発プロセスのどの段階で実施されるか。実務に精通している利用者に参画してもらい,開発するシステムの具体的な利用方法について分析を行う。

SSDの全てのデータを消去し,復元できなくする方法として用いられているものはどれか。

次の記述のうち,業務要件定義が曖昧なことが原因で起こり得る問題だけを全て挙げたものはどれか。

a 企画プロセスでシステム化構想がまとまらず,システム化の承認を得られない。

b コーディングのミスによって,システムが意図したものと違う動作をする。

c システムの開発中に仕様変更による手戻りが頻発する。

d システムを受け入れるための適切な受入れテストを設計できない。

文書作成ソフトや表計算ソフトなどにおいて,一連の操作手順をあらかじめ定義しておき,実行する機能はどれか。

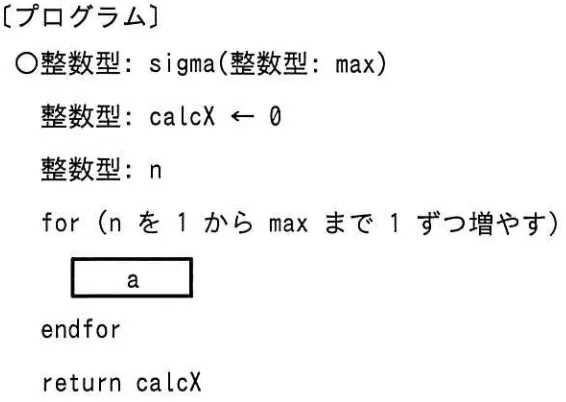

関数binaryToIntegerは,1桁以上の符号なし2進数を文字列で表した値を引数binaryStrで受け取り,その値を整数に変換した結果を戻り値とする。例えば,引数として“100”を受け取ると,4を返す。プログラム中のa, bに入れる字句の適切な組合せはどれか。

Webサイトに関する記述中のa,bに入れる字句の適切な組合せはどれか。

Webサイトの提供者が, Webブラウザを介して利用者のPCに一時的にデータを保存 させる仕組みを a という。これを用いて,利用者の識別が可能となる。 Webサイトの見出しや要約などのメタデータを構造化して記述するフォーマットを

b という。これを用いて,利用者にWebサイトの更新情報を知らせることができる。

USB メモリなどの外部記憶媒体を PC に接続したときに, その媒体中のプログラムや動画などを自動的に実行したり再生したりする OS の機能であり, マルウェア感染の要因ともなるものはどれか。

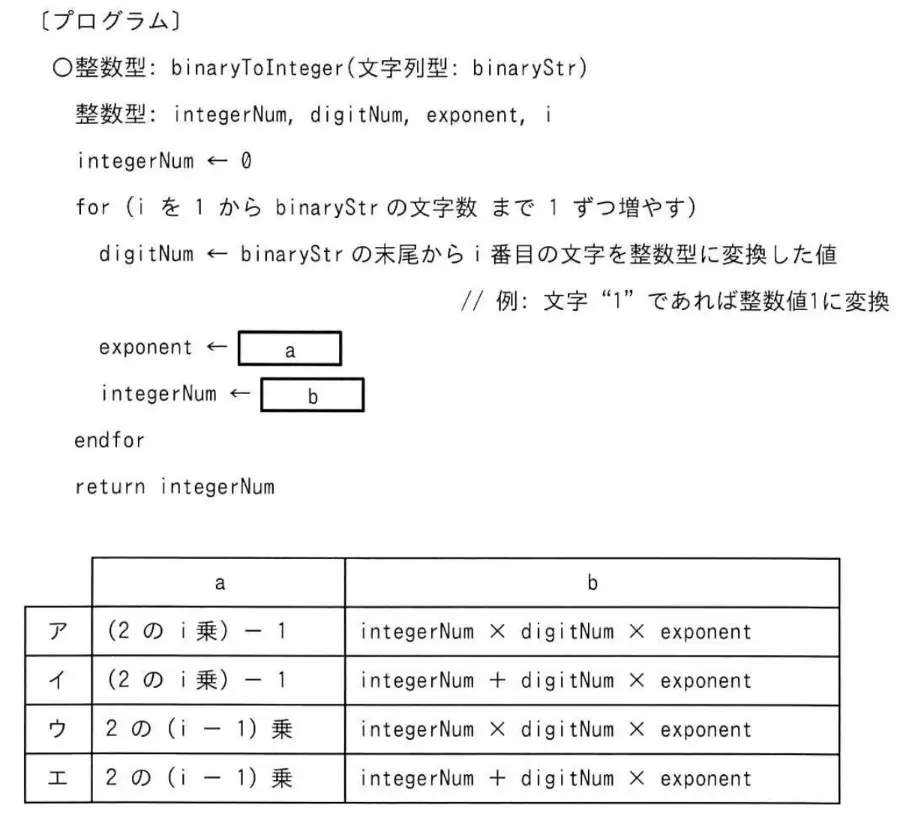

ソフトウェア開発における, テストに関する記述 a ~c とテスト工程の適切な組合せはどれか

a 運用予定時間内に処理が終了することを確認する。

b ソフトウェア間のインタフェースを確認する。

c プログラムの内部パスを網羅的に確認する。

電子メールを作成するときに指定する送信メッセージに用いられるテキスト形式とHTML 形式に関する記述のうち,適切なものはどれか。

OSS(Open Source Software)である DBMS はどれか。

インターネット上のコンピュータでは, Web や電子メールなど様々なアプリケーションプログラムが動作し, それぞれに対応したアプリケーション層の通信プロトコルが使われている。 これらの通信プロトコルの下位にあり, 基本的な通信機能を実現するものとして共通に使われる通信プロトコルはどれか。

画像認識システムにおける機械学習の事例として,適切なものはどれか。

企業の従業員になりすましてIDやパスワードを聞き出したり, くずかごから機密情報を入手したりするなど, 技術的手法を用いない攻撃はどれか。

A社では,設計までをA社で行ったプログラムの開発を,請負契約に基づきB社に委託して行う形態と,B社から派遣契約に基づき派遣されたC氏が行う形態を比較検討している。開発されたプログラムの著作権の帰属に関する規定が会社間の契約で定められていないとき,著作権の帰属先はどれか。

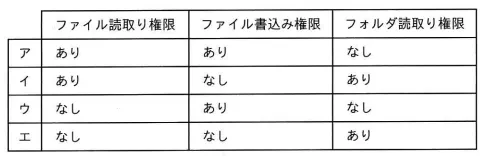

ファイルサーバに保存されている文書ファイルの内容をPCで直接編集した後,上書き保存しようとしたら“権限がないので保存できません”というメッセージが表示された。この文書ファイルとそれが保存されているフォルダに設定されていた権限の組合せとして,適切なものはどれか。

スマートフォンやタブレットなどの携帯端末に用いられている, OSS (Open Source Software) である OS はどれか。

情報システムに不正に侵入し,サービスを停止させて社会的混乱を生じさせるような行為に対して,国全体で体系的に防御施策を講じるための基本理念を定め,国の責務などを明らかにした法律はどれか。

システムの開発側と運用側がお互いに連携し合い,運用や本番移行を自動化する仕組みなどを積極的に取り入れ,新機能をリリースしてサービスの改善を行う取組を表す用語として,最も適切なものはどれか。

情報システムを請負契約で海外ベンダに発注することになった。このときのプロジェクト調達マネジメントとして,適切な行動はどれか。

IoT機器におけるソフトウェアの改ざん対策にも用いられ, OS やファームウェアなどの起動時に, それらのデジタル署名を検証し, 正当であるとみなされた場合にだけそのソフトウェアを実行する技術はどれか。

技術と経営の両面に精通し,組織横断的な事業推進能力を兼ね備えた人材を育成するプログラムが大学などの教育機関で開講されている。このような教育プログラムの背景にある,技術に立脚する事業を行う組織が,技術がもつ可能性を見極めてイノベーションを創出し,経済的価値の最大化を目指す経営の考え方を表すものとして,最も適切なものはどれか。

教師あり学習の事例に関する記述として,最も適切なものはどれか。

インターネットに接続されているサーバが,1台でメール送受信機能とWebアクセス機能の両方を提供しているとき,端末のアプリケーションプログラムがそのどちらの機能を利用するかをサーバに指定するために用いるものはどれか。

交通機関,店頭,公共施設などの場所で,ネットワークに接続したディスプレイなどの電子的な表示機器を使って情報を発信するシステムはどれか。

ISMSにおける情報セキュリティに関する次の記述中のa, bに入れる字句の適切な組合せはどれか。

情報セキュリティとは,情報の機密性, a 及び可用性を維持することであ る。さらに, b 責任追跡性,否認防止,信頼性などの特性を維持することを含める場合もある。

JavaScriptに関する記述として,適切なものはどれか。

A 社で新規にシステムを開発するプロジェクトにおいて, システムの開発をシステム要件定義,設計,プログラミング,結合テスト, 総合テスト,運用テストの順に行う。 A 社は,外部ベンダの B 社と設計,プログラミング及び結合テストを委託範囲とする請負契約を結んだ。 A 社が実施する受入れ検収はどの工程とどの工程の間で実施するのが適切か。

システム開発後にプログラムの修正や変更を行うことを何というか。

IP電話で使用されている技術に関する記述のうち,適切なものはどれか。

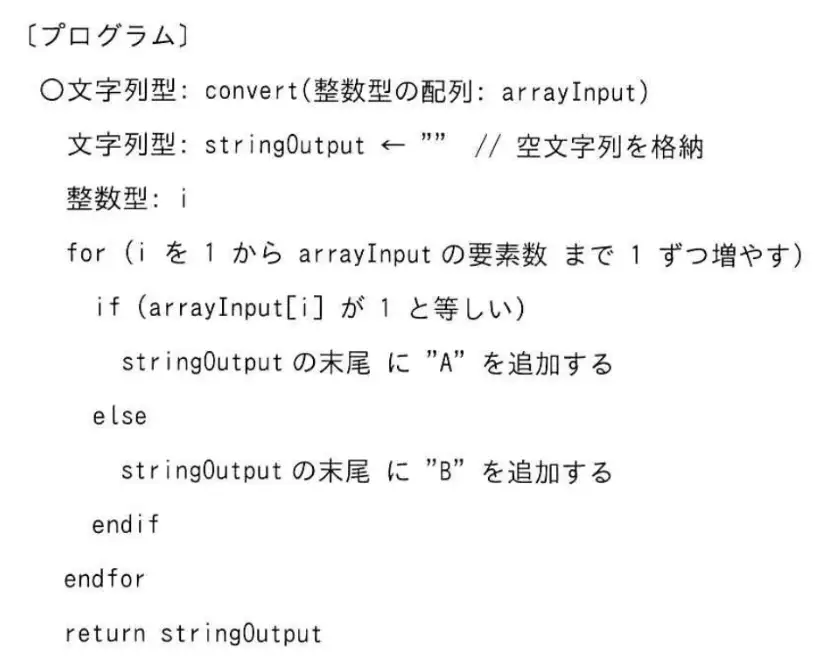

関数convertは,整数型の配列を一定のルールで文字列に変換するプログラムである。関数convertをconvert(array Input)として呼び出したときの戻り値が“AABAB”になる引数arrayInputの値はどれか。ここで,arrayInputの要素数は1以上とし,配列の要素番号は1から始まる。

OSS (Open Source Software) に関する記述として,適切なものだけを全て挙げたものはどれか。

a OSSを利用して作成したソフトウェアを販売することができる。

b ソースコードが公開されたソフトウェアは全てOSSである。

c 著作権が放棄されているソフトウェアである。

安価な労働力を大量に得られることを狙いに,システム開発を海外の事業者や海外の子会社に委託する開発形態として,最も適切なものはどれか。

ソフトウェアの開発におけるDevOpsに関する記述として,最も適切なものはどれか。

サーバ室など,セキュリティで保護された区画への入退室管理において,一人の認証で他者も一緒に入室する共連れの防止対策として,利用されるものはどれか。

ある事業者において,情報資産のライフサイクルに従って実施される情報セキュリティ監査を行うことになった。この対象として,最も適切なものはどれか。

アジャイル開発において,短い間隔による開発工程の反復や,その開発サイクルを表す用語として,最も適切なものはどれか。

情報セキュリティ対策を,技術的対策,人的対策及び物理的対策の三つに分類したとき,物理的対策の例として適切なものはどれか。

外部からの不正アクセスによるコンピュータに関する犯罪の疑いが生じた。そのとき,関係する機器やデータ,ログなどの収集及び分析を行い,法的な証拠性を明らかにするための手段や技術の総称はどれか。

API エコノミーに関する記述として,最も適切なものはどれか。

情報の表現方法に関する次の記述中のa~cに入れる字句の組合せはどれか。

情報を,連続する可変な物理量(長さ,角度,電圧など)で表したものを a データといい,離散的な数値で表したものを b データという。 音楽や楽曲などの配布に利用される CD は,情報を c データとして格納す る光ディスク媒体の一つである。

ニューラルネットワークに関する記述として, 最も適切なものはどれか。

文書作成ソフトがもつ機能である禁則処理が行われた例はどれか。

SEOに関する説明として,最も適切なものはどれか。

入力画面で数値を入力すべきところに誤って英字を入力したらエラーメッセージが表示され,再入力を求められた。このような工夫をしておく設計思想を表す用語として,適切なものはどれか。

運用中のソフトウェアの仕様書がないので,ソースコードを解析してプログラムの仕様書を作成した。 この手法を何というか。

電子メールを作成するときに指定する送信メッセージの形式のうち,テキスト形式とHTML形式に関する記述として,適切なものはどれか。

プロの棋士に勝利するまでに将棋ソフトウェアの能力が向上した。この将棋ソフトウェアの能力向上の中核となった技術として,最も適切なものはどれか。

ビッグデータの分析に関する記述として,最も適切なものはどれか。

データを行と列から成る表形式で表すデータベースのモデルはどれか。

公開することが不適切なWebサイトa~cのうち,不正アクセス禁止法の規制対象に該当するものだけを全て挙げたものはどれか。

a スマートフォンからメールアドレスを不正に詐取するウイルスに感染させるWeb サイト

b 他の公開されているWebサイトと誤認させ,本物のWebサイトで利用するIDとパスワードの入力を求めるWebサイト

c 本人の同意を得ることなく,病歴や身体障害の有無などの個人の健康に関する情報を一般に公開するWebサイト

アジャイル開発の特徴として,適切なものはどれか。

情報の取扱いに関する不適切な行為a~cのうち,不正アクセス禁止法で定められている禁止行為に該当するものだけを全て挙げたものはどれか。

a オフィス内で拾った手帳に記載されていた他人のIDとパスワードを無断で使 い,ネットワークを介して自社のサーバにログインし,サーバに格納されていた 人事評価情報を閲覧した。

b 自分には閲覧権限のない人事評価情報を盗み見するために,他人のネットワークIDとパスワードを無断で入手し,自分の手帳に記録した。

c 部門の保管庫に保管されていた人事評価情報が入ったUSBメモリを上司に無断で持ち出し,自分のPCに直接接続してその人事評価情報をコピーした。

情報システムにおける二段階認証の例として,適切なものはどれか。

IoT デバイスに関わるリスク対策のうち,IoT デバイスが盗まれた場合の耐タンパ性を高めることができるものはどれか。

バリューチェーン分析では,企業の活動を,企業の価値に直結する主活動と,主活動全体を支援して全社的な機能を果たす支援活動に分けて分析する。コンピュータ関連機器の製造と販売を行うA社は,部材の購買,機器の設計と製造,商品の出荷,販売とマーケティング,アフターサービスの五つの領域を主活動に,その他の活動領域を支援活動に分類した。企業活動で利用する情報システムのうち,主にA社の支援活動に利用されるものはどれか。

金融システムの口座振替では,振替元の口座からの出金処理と振替先の口座への入金処理について,両方の処理が実行されるか,両方とも実行されないかのどちらかであることを保証することによってデータベースの整合性を保っている。データベースに対するこのような一連の処理をトランザクションとして扱い,矛盾なく処理が完了したときに,データベースの更新内容を確定することを何というか。

HTML形式の電子メールの特徴を悪用する攻撃はどれか。

DNSの機能に関する記述のうち,適切なものはどれか。

ソフトウェア保守に関する説明として,適切なものはどれか。

自社の商品やサービスの情報を主体的に収集する見込み客の獲得を目的に,企業がSNSやブログ,検索エンジンなどを利用して商品やサービスに関連する情報を発信する。このようにして獲得した見込み客を,最終的に顧客に転換させることを目標とするマーケティング手法として,最も適切なものはどれか。

著作権法によって保護の対象と成り得るものだけを,全て挙げたものはどれか。

a インターネットに公開されたフリーソフトウェア

b データベースの操作マニュアル

c プログラム言語

d プログラムのアルゴリズム

OSS(Open Source Software)に関する記述として,適切なものはどれか。

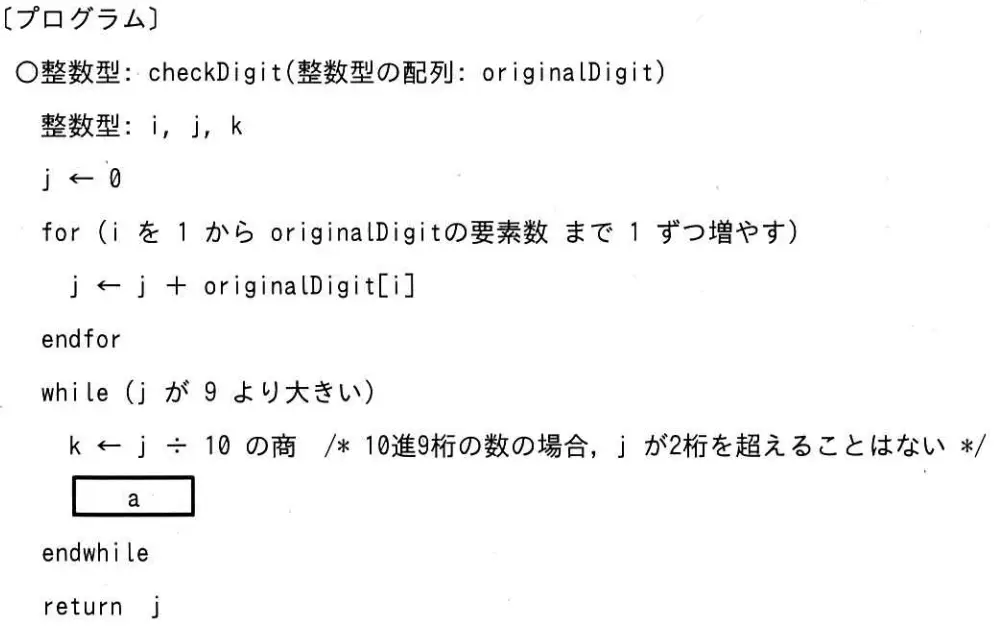

関数 checkDigit は, 10進9桁の整数の各桁の数字が上位の桁から順に格納された整数型の配列 originalDigit を引数として,次の手順で計算したチェックデジットを戻り値とする。プログラム中の a に入れる字句として,適切なものはどれか。ここで,配列の要素番号は1から始まる。

【手順】

(1) 配列 originalDigit の要素番号1~9の要素の値を合計する。

(2) 合計した値が 9 より大きい場合は,合計した値を 10 進の整数で表現したときの各桁の数字を合計する。この操作を,合計した値が 9 以下になるまで繰り返す。

(3) (2) で得られた値をチェックデジットとする。

ウイルスの感染に関する記述のうち,適切なものはどれか。

クラスや継承という概念を利用して, ソフトウェアを部品化したり再利用することで, ソフトウェア開発の生産性向上を図る手法として,適切なものはどれか。

ある企業が,フィンテックを活用した新サービスを実現するためのプログラムを開発しようとしている。そこで,デザイナ,プログラマなどを集めてチームを編成 し,数日を掛けて集中的にプログラム開発作業に取り組み,その成果を競い合うイベントを企画した。このようなイベントを表す用語として,最も適切なものはどれか。

パスワードに関連した不適切な行為 a〜d のうち, 不正アクセス禁止法で規制されている行為だけを全て挙げたものはどれか。

a 業務を代行してもらうために,社内データベースアクセス用の自分のIDとパスワードを同僚に伝えた。

b 自分のPCに,社内データベースアクセス用の自分のパスワードのメモを貼り付けた。

c 電子メールに添付されていた文書をPCに取り込んだ。その文書の閲覧用パスワードを,その文書を見る権利のない人に教えた。

d 人気のショッピングサイトに登録されている他人のIDとパスワードを,無断で第三者に伝えた。

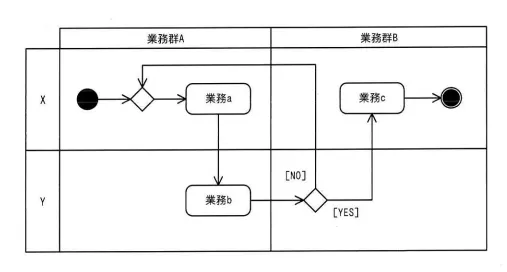

業務プロセスを,例示する UML のアクティビティ図を使ってモデリングしたとき,表現できるものはどれか。

同一難易度の複数のプログラムから成るソフトウェアのテスト工程での品質管理において,各プログラムの単位ステップ数当たりのバグ数をグラフ化し,上限・下限の限界線を超えるものを異常なプログラムとして検出したい。作成する図として,最も適切なものはどれか。

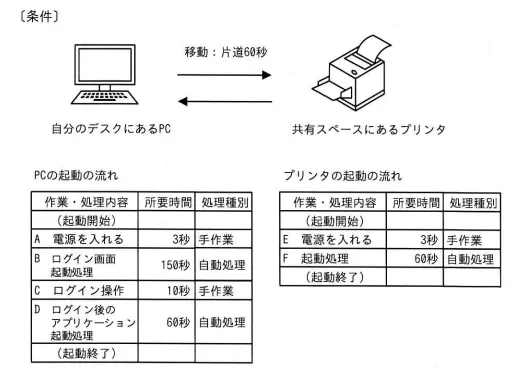

自分のデスクにあるPCと共有スペースにあるプリンタの起動を1人で行う。PCとプリンタの起動は図の条件で行い,それぞれの作業・処理は逐次実行する必要がある。自動処理の間は,移動やもう片方の作業を並行して行うことができる。自分の デスクにいる状態で PC の起動を開始し,移動してプリンタを起動した上で自分のデスクに戻り,PC の起動を終了するまでに必要な時間は,最短で何秒か。

出所が不明のプログラムファイルの使用を避けるために,その発行元を調べたい。このときに確認する情報として,適切なものはどれか。

特定のPCから重要情報を不正に入手するといった標的型攻撃に利用され,攻撃対象のPCに対して遠隔から操作を行って,ファイルの送受信やコマンドなどを実行させるものはどれか。

CADの導入効果として,適切なものはどれか。

リバースエンジニアリングで実施する作業として,最も適切なものはどれか。

RPAが適用できる業務として,最も適切なものはどれか。

ロングテールに基づいた販売戦略の事例として,最も適切なものはどれか。

XP(エクストリームプログラミング)の説明として,最も適切なものはどれか。

次のa~cのうち,著作権法によって定められた著作物に該当するものだけを全て挙げたものはどれか。

a 原稿なしで話した講演の録音

b 時刻表に掲載されたバスの到着時刻

c 創造性の高い技術の発明

E-R図で表現するものはどれか。

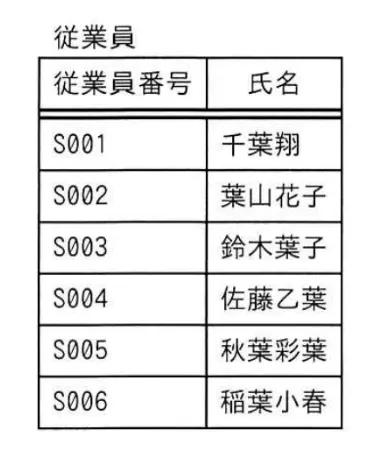

関係データベースで管理している“従業員”表から,氏名が ‘%葉_’に該当する従業員を抽出した。抽出された従業員は何名か。ここで,“_”は任意の1文字を表し,“%”は0文字以上の任意の文字列を表すものとする。

自社のWebサイトのコンテンツのバージョン管理や公開に労力が割かれている。それを改善するために導入するシステムとして,適切なものはどれか。

IT サービスの利用者からの問合せに自動応答で対応するために,チャットボットを導入することにした。このようにチャットボットによる自動化が有効な管理プロセスとして,最も適切なものはどれか。

CPUのクロックに関する説明のうち,適切なものはどれか。

アジャイル開発を実施している事例として,最も適切なものはどれか。

ランサムウェアに関する記述として,最も適切なものはどれか。

最短合格を目指すならこの教材がおすすめ!

ITパスポート便利ツール

ITパスポートに関連する記事

- ・【最短合格】ITパスポート試験に挑む人が知るべきおすすめ勉強方法

- ・【独学合格】ITパスポートおすすめテキストと勉強法

- ・ITパスポート試験の難易度・合格率は?メリットと勉強法も徹底解説!

- ・ITパスポートに独学・過去問対策だけで受かった!社会人が2週間で合格した勉強法とは

- ・ITパスポートに落ちた!原因と対策、勉強法を徹底解説!

- ・ITパスポート試験 過去問サービス8選の料金・問題数・特徴を徹底比較

- ・ITパスポートはどんな資格?試験の概要や難易度・合格率、講座選びのポイントを解説

- ・基本情報技術者試験は独学でも合格できる?ITパスポートとの違いなどを解説

- ・高校生必見!ITパスポートは大学入試に有利?優遇制度とおすすめ勉強法

- ・ITパスポートの類似資格5選!それぞれとの違いとIT初心者におすすめの資格は?

- ・ITパスポート合格体験記【コエテコカレッジ】 知識ゼロでも2週間で合格!

- ・社会人に必須?!ITパスポートとは|取得のメリット、出題傾向、学習内容まで徹底分析

- ・(取材)経済産業省 荒木 由布子氏|「すべての社会人にITパスポートを」。生成AIも取り入れた最新のIT国家試験でDX推進

- ・ITパスポート試験が意味ないって本当?無駄と言われる理由とメリットを解説

- ・ITパスポートの試験日はいつ?試験会場はどこ?受験申し込み方法も詳しく解説!

人気のキーワード

よく検索されている、もしくはよく出題されているキーワードをピックアップしました。

おすすめ教材

ITパスポートの短期合格を目指す方におすすめの教材です

おすすめ記事

ITパスポートを受験する方におすすめの記事です

ITパスポート便利ツール

ITパスポートに関連する記事

- ・【最短合格】ITパスポート試験に挑む人が知るべきおすすめ勉強方法

- ・【独学合格】ITパスポートおすすめテキストと勉強法

- ・ITパスポート試験の難易度・合格率は?メリットと勉強法も徹底解説!

- ・ITパスポートに独学・過去問対策だけで受かった!社会人が2週間で合格した勉強法とは

- ・ITパスポートに落ちた!原因と対策、勉強法を徹底解説!

- ・ITパスポート試験 過去問サービス8選の料金・問題数・特徴を徹底比較

- ・ITパスポートはどんな資格?試験の概要や難易度・合格率、講座選びのポイントを解説

- ・基本情報技術者試験は独学でも合格できる?ITパスポートとの違いなどを解説

- ・高校生必見!ITパスポートは大学入試に有利?優遇制度とおすすめ勉強法

- ・ITパスポートの類似資格5選!それぞれとの違いとIT初心者におすすめの資格は?

- ・ITパスポート合格体験記【コエテコカレッジ】 知識ゼロでも2週間で合格!

- ・社会人に必須?!ITパスポートとは|取得のメリット、出題傾向、学習内容まで徹底分析

- ・(取材)経済産業省 荒木 由布子氏|「すべての社会人にITパスポートを」。生成AIも取り入れた最新のIT国家試験でDX推進

- ・ITパスポート試験が意味ないって本当?無駄と言われる理由とメリットを解説

- ・ITパスポートの試験日はいつ?試験会場はどこ?受験申し込み方法も詳しく解説!

人気のキーワード

よく検索されている、もしくはよく出題されているキーワードをピックアップしました。