「メール」のITパスポート過去問一覧

「メール」の検索結果

(56件)56件の過去問が検索により見つかりました。

犯罪によって得た資金を正当な手段で得たように見せかける行為を防ぐために,金融機関などが実施する取組を表す用語として, 最も適切なものはどれか。

エンタープライズサーチの説明として,最も適切なものはどれか。

不適切な行為a~cのうち,不正アクセス禁止法において規制されている行為だけを全て挙げたものはどれか。

a 他人の電子メールの利用者 ID とパスワードを,正当な理由なく本人に無断で第三者に提供する。

b 他人の電子メールの利用者 IDとパスワードを本人に無断で使用して,ネットワーク経由でメールサーバ上のその人の電子メールを閲覧する。

c メールサーバにアクセスできないよう,電子メールの利用者 ID とパスワードを無効にするマルウェアを作成する。

システムの利用者数が当初の想定よりも増えてシステムのレスポンスが悪化したので,増強のためにサーバを1台追加することにした。動作テストが終わったサーバをシステムに組み入れて稼働させた。この作業を実施するITサービスマネジメント のプロセスとして,適切なものはどれか。

メールサーバから電子メールを受信するためのプロトコルの一つであり,次の特徴をもつものはどれか。

①メール情報を PC 内のメールボックスに取り込んで管理する必要がなく,メールサーバ上に複数のフォルダで構成されたメールボックスを作成してメール情報 を管理できる。

②PC やスマートフォンなど使用する端末が違っても,同一のメールボックスのメール情報を参照,管理できる。

外部と通信するメールサーバをDMZに設置する理由として,適切なものはどれか。

電子メールにディジタル署名を付与して送信するとき,信頼できる認証局から発行された電子証明書を使用することに比べて,送信者が自分で作成した電子証明書を使用した場合の受信側のリスクとして,適切なものはどれか。

利用者からの問合せの窓口となるサービスデスクでは,電話や電子メールに加え,自動応答技術を用いてリアルタイムで会話形式のコミュニケーションを行うツールが活用されている。このツールとして,最も適切なものはどれか。

公開することが不適切なWebサイトa~cのうち,不正アクセス禁止法の規制対象に該当するものだけを全て挙げたものはどれか。

a スマートフォンからメールアドレスを不正に詐取するウイルスに感染させるWeb サイト

b 他の公開されているWebサイトと誤認させ,本物のWebサイトで利用するIDとパスワードの入力を求めるWebサイト

c 本人の同意を得ることなく,病歴や身体障害の有無などの個人の健康に関する情報を一般に公開するWebサイト

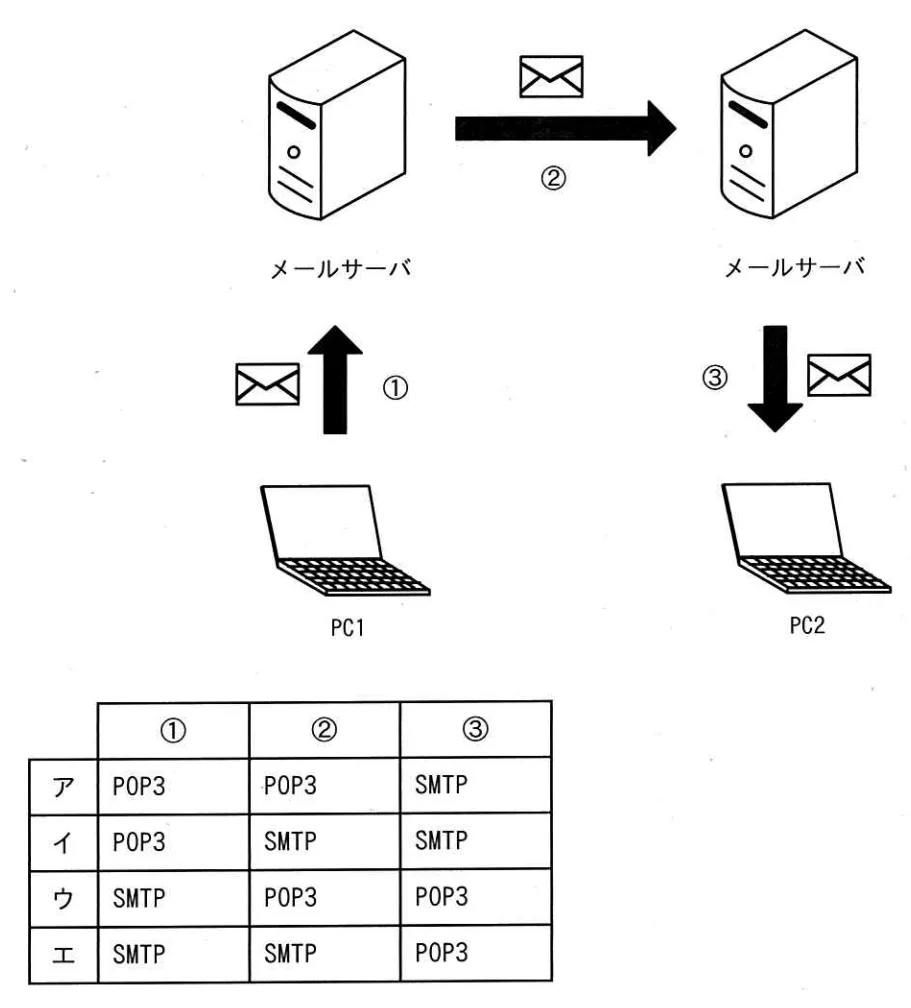

PC1のメールクライアントからPC2のメールクライアントの利用者宛ての電子メールを送信するとき,0~3で使われているプロトコルの組合せとして,適切なものはどれか。

A さんが, P さん, Oさん及びRさんの3人に電子メールを送信した。To の欄にはP さんのメールアドレスを, Cc の欄には Oさんのメールアドレスを,Bcc の欄にはRさんのメールアドレスをそれぞれ指定した。電子メールを受け取った3人に関する記 述として,適切なものはどれか。

インターネット上のコンピュータでは, Web や電子メールなど様々なアプリケーションプログラムが動作し, それぞれに対応したアプリケーション層の通信プロトコルが使われている。 これらの通信プロトコルの下位にあり, 基本的な通信機能を実現するものとして共通に使われる通信プロトコルはどれか。

従業員に貸与するスマートフォンなどのモバイル端末を遠隔から統合的に管理する仕組みであり,セキュリティの設定や,紛失時にロックしたり初期化したりする 機能をもつものはどれか。

電子メールにデジタル署名を付与することによって得られる効果だけを全て挙げたものはどれか。

a 可用性が向上する。

b 完全性が向上する。

c 機密性が向上する。

Aさんは次のように宛先を指定して電子メールを送信した。この電子メールの受信者に関する記述のうち,適切なものだけを全て挙げたものはどれか。

[宛先]

To:Bさんのメールアドレス

Cc:Cさんのメールアドレス

Bcc:Dさんのメールアドレス,Eさんのメールアドレス

(1) CさんはDさんのメールアドレスを知ることができる。

(2) DさんはCさんのメールアドレスを知ることができる。

(3) EさんはDさんのメールアドレスを知ることができる。

暗号資産(仮想通貨)を入手するためのマイニングと呼ばれる作業を,他人のコンピュータを使って気付かれないように行うことを何と呼ぶか。

攻撃者がコンピュータに不正侵入したとき, 再侵入を容易にするためにプログラムや設定の変更を行うことがある。 この手口を表す用語として,最も適切なものはどれか。

インターネットで使用されているドメイン名の説明として,適切なものはどれか。

ネットワーク環境で利用されるIDS の役割として,適切なものはどれか。

チェーンメールの特徴として,適切なものだけを全て挙げたものはどれか。

a グループ内の連絡や情報共有目的で利用される。

b ネットワークやサーバに,無駄な負荷をかける。

c 返信に対する返信を,お互いに何度も繰り返す。

d 本文中に,多数への転送を煽る文言が記されている。

AさんがXさん宛ての電子メールを送るときに,参考までにYさんとZさんにも送ることにした。ただし,Zさんに送ったことは,X さんとYさんには知られたくない。このときに指定する宛先として,適切な組合せはどれか。

Aさんが,Pさん,Qさん及びRさんの3人に電子メールを送信した。Toの欄にはPさんのメールアドレスを,Ccの欄にはQさんのメールアドレスを,Bccの欄にはRさんのメールアドレスをそれぞれ指定した。電子メールを受け取ったPさん,Qさん及びRさんのうち,同じ内容の電子メールがPさん,Qさん及びRさんの3人に送られていることを知ることができる人だけを全て挙げたものはどれか。

メッセージダイジェストを利用した送信者のデジタル署名が付与された電子メールに関する記述のうち, 適切なものはどれか。

PCにメールソフトを新規にインストールした。その際に設定が必要となるプロトコルに該当するものはどれか。

Web サイトなどに不正なソフトウェアを潜ませておき, PCやスマートフォンなどのWeb ブラウザからこのサイトにアクセスしたとき, 利用者が気付かないうちにWebブラウザなどの脆(ぜい)弱性を突いてマルウェアを送り込む攻撃はどれか。

ウイルスの感染に関する記述のうち,適切なものはどれか。

無線LANの暗号化方式であり,WEPでは短い時間で暗号が解読されてしまう問題が報告されたことから,より暗号強度を高めるために利用が推奨されているものはどれか。

ITの進展や関連するサービスの拡大によって,様々なデータやツールを自社のビジネスや日常の業務に利用することが可能となっている。このようなデータやツールを課題解決などのために適切に活用できる能力を示す用語として,最も適切なものはどれか。

AさんはBさんだけに伝えたい内容を書いた電子メールを,公開鍵暗号方式を用いてBさんの鍵で暗号化してBさんに送った。この電子メールを復号するために必要な鍵はどれか。

BYOD の事例として,適切なものはどれか。

有料のメールサービスを提供している企業において,メールサービスに開発・設備投資の費用対効果の効率性を対象にしてシステム監査を実施するとき, シ ステム監査人が所属している組織として,最も適切なものはどれか。

パスワードに関連した不適切な行為 a〜d のうち, 不正アクセス禁止法で規制されている行為だけを全て挙げたものはどれか。

a 業務を代行してもらうために,社内データベースアクセス用の自分のIDとパスワードを同僚に伝えた。

b 自分のPCに,社内データベースアクセス用の自分のパスワードのメモを貼り付けた。

c 電子メールに添付されていた文書をPCに取り込んだ。その文書の閲覧用パスワードを,その文書を見る権利のない人に教えた。

d 人気のショッピングサイトに登録されている他人のIDとパスワードを,無断で第三者に伝えた。

電子メールに関する記述のうち, 適切なものはどれか。

電子メールを作成するときに指定する送信メッセージに用いられるテキスト形式とHTML 形式に関する記述のうち,適切なものはどれか。

あるコールセンタでは, AI を活用した業務改革の検討を進めて,導入するシステムを絞り込んだ。しかし,想定している効果が得られるかなど不明点が多いので,試 行して実現性の検証を行うことにした。このような検証を何というか。

自社の商品やサービスの情報を主体的に収集する見込み客の獲得を目的に,企業がSNSやブログ,検索エンジンなどを利用して商品やサービスに関連する情報を発信する。このようにして獲得した見込み客を,最終的に顧客に転換させることを目標とするマーケティング手法として,最も適切なものはどれか。

インターネットに接続されているサーバが,1台でメール送受信機能とWebアクセス機能の両方を提供しているとき,端末のアプリケーションプログラムがそのどちらの機能を利用するかをサーバに指定するために用いるものはどれか。

電子メールを作成するときに指定する送信メッセージの形式のうち,テキスト形式とHTML形式に関する記述として,適切なものはどれか。

顧客との個々のつながりを意識して情報を頻繁に更新するSNSなどのシステムとは異なり,会計システムのように高い信頼性と安定稼働が要求される社内情報を扱うシステムの概念を示す用語として,最も適切なものはどれか。

個人情報保護法では,あらかじめ本人の同意を得ていなくても個人データの提供が許される行為を規定している。この行為に該当するものだけを,全て挙げたものはどれか。

a 事故で意識不明の人がもっていた本人の社員証を見て,搬送先の病院が本人の会社に電話してきたので,総務の担当者が本人の自宅電話番号を教えた。

b 新規加入者を勧誘したいと保険会社の従業員に頼まれたので,総務の担当者が新入社員の名前と所属部門のリストを渡した。

c 不正送金等の金融犯罪被害者に関する個人情報を,類似犯罪の防止対策を進める捜査機関からの法令に基づく要請に応じて,総務の担当者が提供した。

OSS(Open Source Software)である DBMS はどれか。

個人情報保護法で定められた,特に取扱いに配慮が必要となる“要配慮個人情報に該当するものはどれか。

攻撃対象とは別のWebサイトから盗み出すなどによって,不正に取得した大量の認証情報を流用し,標的とする Web サイトに不正に侵入を試みるものはどれか。

受信した電子メールに添付されていた文書ファイルを開いたところ, PCの挙動がおかしくなった。疑われる攻撃として,適切なものはどれか。

インターネットにおいてドメイン名とIPアドレスの対応付けを行うサービスを提供しているサーバに保管されている管理情報を書き換えることによって,利用者を偽のサイトへ誘導する攻撃はどれか。

スマートフォンに内蔵された非接触型ICチップと外部の RFID リーダーによって,実現しているサービスの事例だけを全て挙げたものはどれか。

a 移動中の通話の際に基地局を自動的に切り替えて通話を保持する。

b 駅の自動改札を通過する際の定期券として利用する。

c 海外でも国内と同じ電子メールなどのサービスを利用する。

d 決済手続情報を得るためにQRコードを読み込む。

取得した個人情報の管理に関する行為a~cのうち,個人情報保護法において,本人に通知又は公表が必要となるものだけを全て挙げたものはどれか。

a 個人情報の入力業務の委託先の変更

b 個人情報の利用目的の合理的な範囲での変更

c 利用しなくなった個人情報の削除

サイバーキルチェーンの説明として,適切なものはどれか。

全ての通信区間で盗聴されるおそれがある通信環境において,受信者以外に内容を知られたくないファイルを電子メールに添付して送る方法として,最も適切なものはどれか。

インターネットで用いるドメイン名に関する記述のうち,適切なものはどれか。

電子メールの内容が改ざんされていないことの確認に利用するものはどれか。

PDCA モデルに基づいて ISMS を運用している組織の活動において,次のような調査報告があった。 この調査は PDCA モデルのどのプロセスで実施されるか。

社外からの電子メールの受信に対しては, 情報セキュリティポリシーに従ってマルウェア検知システムを導入し, 維持運用されており, 日々数十件のマルウェア付き電子メールの受信を検知し, 破棄するという効果を上げている。 しかし, 社外への電子メールの送信に関するセキュリティ対策のための規定や明確な運用手順がなく, 社外秘の資料を添付した電子メールの社外への誤送信などが発生するリスクがある。

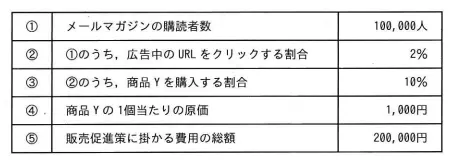

インターネット上で通信販売を行っているA社は,販売促進策として他社が発行するメールマガジンに自社商品Yの広告を出すことにした。広告は,メールマガジ ンの購読者が広告中のURLをクリックすると,その商品ページが表示される仕組み になっている。この販売促進策の前提を表のとおりとしたとき,この販売促進策での収支がマイナスとならないようにするためには,商品Yの販売価格は少なくとも何円以上である必要があるか。ここで,購入者による商品Yの購入は1人1個に限定されるものとする。また,他のコストは考えないものとする。

HTML形式の電子メールの特徴を悪用する攻撃はどれか。

プロバイダが提供したサービスにおいて発生した事例 a ~ c のうち,プロバイダ責任制限法によって,プロバイダの対応責任の対象となり得るものだけを全て挙げたものはどれか。

a 氏名などの個人情報が電子掲示板に掲載されて,個人の権利が侵害された。

b 受信した電子メールの添付ファイルによってマルウェアに感染させられた。

c 無断で利用者 ID とパスワードを使われて, ショッピングサイトにアクセスされた。

a~d のうち,ファイアウォールの設置によって実現できる事項として,適切なものだけを全て挙げたものはどれか。

a 外部に公開する Web サーバやメールサーバを設置するための DMZ の構築

b 外部のネットワークから組織内部のネットワークへの不正アクセスの防止

c サーバルームの入り口に設置することによるアクセスを承認された人だけの入室

d 不特定多数のクライアントからの大量の要求を複数のサーバに動的に振り分けることによるサーバ負荷の分散

最短合格を目指すならこの教材がおすすめ!

ITパスポート便利ツール

ITパスポートに関連する記事

- ・【最短合格】ITパスポート試験に挑む人が知るべきおすすめ勉強方法

- ・【独学合格】ITパスポートおすすめテキストと勉強法

- ・ITパスポート試験の難易度・合格率は?メリットと勉強法も徹底解説!

- ・ITパスポートに独学・過去問対策だけで受かった!社会人が2週間で合格した勉強法とは

- ・ITパスポートに落ちた!原因と対策、勉強法を徹底解説!

- ・ITパスポート試験 過去問サービス8選の料金・問題数・特徴を徹底比較

- ・ITパスポートはどんな資格?試験の概要や難易度・合格率、講座選びのポイントを解説

- ・基本情報技術者試験は独学でも合格できる?ITパスポートとの違いなどを解説

- ・高校生必見!ITパスポートは大学入試に有利?優遇制度とおすすめ勉強法

- ・ITパスポートの類似資格5選!それぞれとの違いとIT初心者におすすめの資格は?

- ・ITパスポート合格体験記【コエテコカレッジ】 知識ゼロでも2週間で合格!

- ・社会人に必須?!ITパスポートとは|取得のメリット、出題傾向、学習内容まで徹底分析

- ・(取材)経済産業省 荒木 由布子氏|「すべての社会人にITパスポートを」。生成AIも取り入れた最新のIT国家試験でDX推進

- ・ITパスポート試験が意味ないって本当?無駄と言われる理由とメリットを解説

- ・ITパスポートの試験日はいつ?試験会場はどこ?受験申し込み方法も詳しく解説!

人気のキーワード

よく検索されている、もしくはよく出題されているキーワードをピックアップしました。

おすすめ教材

ITパスポートの短期合格を目指す方におすすめの教材です

おすすめ記事

ITパスポートを受験する方におすすめの記事です

ITパスポート便利ツール

ITパスポートに関連する記事

- ・【最短合格】ITパスポート試験に挑む人が知るべきおすすめ勉強方法

- ・【独学合格】ITパスポートおすすめテキストと勉強法

- ・ITパスポート試験の難易度・合格率は?メリットと勉強法も徹底解説!

- ・ITパスポートに独学・過去問対策だけで受かった!社会人が2週間で合格した勉強法とは

- ・ITパスポートに落ちた!原因と対策、勉強法を徹底解説!

- ・ITパスポート試験 過去問サービス8選の料金・問題数・特徴を徹底比較

- ・ITパスポートはどんな資格?試験の概要や難易度・合格率、講座選びのポイントを解説

- ・基本情報技術者試験は独学でも合格できる?ITパスポートとの違いなどを解説

- ・高校生必見!ITパスポートは大学入試に有利?優遇制度とおすすめ勉強法

- ・ITパスポートの類似資格5選!それぞれとの違いとIT初心者におすすめの資格は?

- ・ITパスポート合格体験記【コエテコカレッジ】 知識ゼロでも2週間で合格!

- ・社会人に必須?!ITパスポートとは|取得のメリット、出題傾向、学習内容まで徹底分析

- ・(取材)経済産業省 荒木 由布子氏|「すべての社会人にITパスポートを」。生成AIも取り入れた最新のIT国家試験でDX推進

- ・ITパスポート試験が意味ないって本当?無駄と言われる理由とメリットを解説

- ・ITパスポートの試験日はいつ?試験会場はどこ?受験申し込み方法も詳しく解説!

人気のキーワード

よく検索されている、もしくはよく出題されているキーワードをピックアップしました。